NAC: 100 % Kontrolle

Ein NAC-System (Englisch: Network Access Control) ist ein System, das den Zugriff von Nutzern und ihren Geräten auf das Unternehmensnetz verwaltet. Mit anderen Worten, es ist eine Gelegenheit, im Detail zu kontrollieren:

- WER? Wer sollte Zugriff auf das Netzwerk haben?

- WOMIT? Mit welchem Gerät kann es verbunden werden?

- WIE? Welche Netzwerkgeräte stehen zur Verfügung?

- WANN UND WO? Unter welchen Bedingungen?

VIEW: 100 % Sichtbarkeit

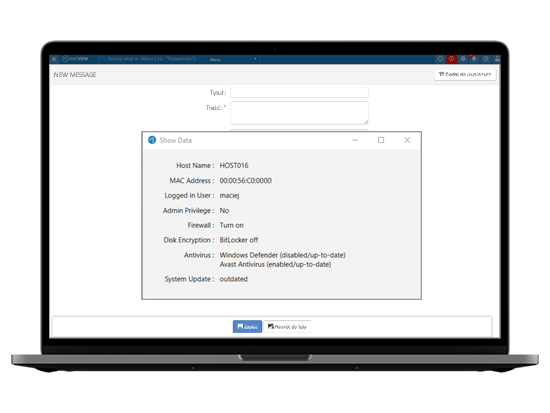

NACVIEW erkennt kontinuierlich die mit dem Netzwerk verbundenen Geräte, sowohl die Endgeräte als auch die Netzwerkgeräte, mit denen sie verbunden sind.

Das System hat auch die Möglichkeit, Daten aus externen Datenbanken wie Active Directory, SQL-Datenbanken, LDAP- oder Radius-Servern auf Endgeräte herunterzuladen. Mithilfe von SNMP-Protokollen können Sie die Überwachung aktivieren, wodurch Sie die Möglichkeit haben, den Betrieb von Geräten und deren Auslastung anzuzeigen.

802.1X

Ein Standard, der die Empfehlungen für die Authentifizierung von Geräten im Netzwerk enthält. Dieser wird derzeit von Experten als die wirksamste Methode zur Verhinderung des unbefugten Zugriffs angesehen, wodurch die Sicherheit des gesamten Netzwerkes erheblich erhöht wird. Der Standard ermöglicht die Lokalisierung von Geräten durch Kommunikation mit Switches und Access Points.

VLAN

Eine Technologie, mit der Sie mehrere virtuelle Netzwerke in einem physischen Netzwerk erstellen können. Es ist eine logische Gruppierung von Geräten und Nutzern, z. B. nach Abteilung oder Stellen. Diese Gruppen können unabhängig davon erstellt werden, wo die Nutzer tatsächlich lokalisiert sind.

Captive Portal

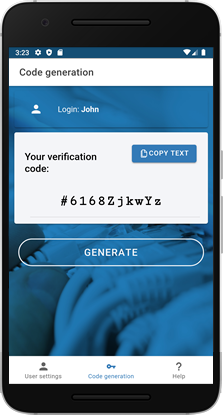

Portal ist für die Authentifizierung von Nutzern bestimmt, die eine Anfrage auf den Zugriff auf das Netzwerk stellen. Auf diese Weise erhalten sie eine Verbindung zum Internet, wobei sie nur die vom Administrator festgelegten Ressourcen nutzen können. NACVIEW bietet hier zwei Möglichkeiten: Konfiguration eines externen Captive Portals oder Implementierung des Captive Portals von dem NACVIEW-System.

Verbindungskarte

Automatisierte und übersichtliche Visualisierung von Geräteverbindungen im Netzwerk. Es ist eine grafische Präsentation des Netzwerks, mit der Sie sehen können, welche Geräte verbunden sind und welche nicht. Dadurch können Sie Netzwerkanomalien schnell erkennen und angemessen darauf reagieren.

IPAM

Die IP-Adressverwaltung, mit der Sie die Verwendung von IP-Adressen überprüfen und auch feststellen können, wer oder welches Gerät sich mit einer Adresse verbindet. Dadurch können unter anderem Netzwerkkollisionen erkannt und verhindert werden.

Erkennung von Bedrohungen

Eine Funktion, mit der Sie inkompatible, unbekannte oder falsch konfigurierte Geräte erkennen können. Es kann abnormalen Verkehr (z. B. Klonen von MAC/IP-Adressen, Port-Scanning, falsches Gateway) schnell erkennen und das infizierte Gerät unter Quarantäne stellen.

Integration von Lösungen

Eine Funktion, die den wechselseitigen Informationsaustausch zwischen NACVIEW und anderen Cybersicherheitslösungen ermöglicht. Erhöht das Sicherheitsniveau durch automatische Reaktion auf Bedrohungen, z.B. Trennen des Geräts, wenn Malware darauf erkannt wird. Die häufigste Integration betrifft Systeme wie Firewall, UTM, MDM, SIEM, usw.

Profilerstellung von Geräten

Identifizierung der an das Netzwerk angeschlossenen Geräte und deren Klassifizierung nach Gerätetyp (z. B. Computer, Telefon, Drucker, Kamera usw.), Betriebssystemtyp und Hersteller. Für die Profilerstellung gibt es eine Reihe von Methoden, darunter: DHCP Fingerprinting, HTTP/S, NMAP, DNS, RADIUS.

Gastzugriff und BYOD

Eine Lösung, die es ermöglicht, externen Nutzern (Gästen) den Zugriff auf das Netzwerk sicher zuzuweisen und die privaten Geräte der Mitarbeiter im Unternehmensnetzwerk zu registrieren. Der Gastzugriff kann über Zeitkonten oder über ein spezielles Portal gewährt werden.